How to CISO the Cloud

sepago Chief Information Security Officer Workshop

Security Resilience

Der sepago CISO Workshop dient vorallem dem Erstkontakt bei Kunden. Er enthält eine Sammlung von Erkenntnissen, Grundsätzen und Empfehlungen für ein modernes Sicherheitsmanagement in Unternehmen. Der CISO Workshop ist somit initialer Wegbereiter für einen sicheren Betrieb in einer hybriden Unternehmensstruktur. Die Prinzipen zielen darauf ab, sich vor immer raffinierteren Angriffen zu schützen und die On-Premise Welt mit der Cloudwelt zu vereinen. Die sepago spricht Empfehlungen aus, welche aus der langjährigen Erfahrung im Bereich der Infrastruktur stammen und verknüpft diese in Zusammenarbeit mit dem Kunden zu einer sicheren hybriden Cloud Strategie. Kernpunkte der Strategie sind:

- Schutz vor immer raffinierteren Angriffen

- Sicherheit in einer hybriden Umgebung

Der Workshop kann modular aufgebaut werden, je nachdem wie reif das Unternehmen im Kontext der Microsoft Security ist. Grundsätzlich beginnt der gesamte Workshop-Rahmen mit einem sog. Briefing. Wir verschaffen uns eine Übersicht der Gefahren aus dem Cyberraum, zeigen die Entwicklung der Angriffsarten und leiten daraus 3 Grundprinzipen zum Schutz des eigenen Unternehmens ab:

- Assume Compromise Mindset

- Cloud & Security

- Technical Hygiene

Diese Prinzipien stehen unter dem oben genannten Begriff der Security Resilience und sind unabhängig von der gewählten Microsoft Security Strategie. Messbar wird die Unternehmenssicherheit durch die Metriken:

- Cost for Attackers

- Mean Time To Remediation (MTTR)

Mindset

Im Allgemeinen ist bei Sicherheitsteams in Unternehmen eine bestimmte Kultur sichtbar. Selbstverständlich wollen Sie das eigene Unternehmen so gut es geht vor Cyberangriffen schützen. Dazu ist eine sehr faktenbasierte und wahrheitsgetreue Arbeitsweise erkennbar. Leider tragen Sie eine immernoch zu geringe Rolle in Unternehmen und werden deshalb nicht in die Erreichung der Geschäftsziele miteinbezogen. Das geringe Verständnis, welches daraus entsteht, kann zu einer falschen Annahme der Gesamtsicherheit sorgen. Eine teure Lösung wird somit für ein Allroundtool gehalten. Wir brechen diese falsche Annahme auf und erklären das Prinzip des “Assume Compromise”-Mindsets, wir gehen also grundsätzlich davon aus angreifbar zu sein, sehen uns jedoch in der Lage mithilfe der MS Technologien, über den gesamten Verlauf eines Angriffs mit der Bedrohung umgehen zu können.

Security & Cloud

Die digitale Transformation hat sich als fester Begriff in die Köpfe vieler IT-Verantwortlichen eingebrannt. Abgesehen von einem massiven Change in Bezug auf die Infrastruktur, ist die Security ebenfalls ein wichtiger Teil dieser Transformation. Die bekannten Herausforderungen bleiben, allerdings eröffnen sich auch Fenster, um länger bestehende Probleme mithilfe der Cloud zu lösen. In dieser Lektion erarbeiten wir uns das Prinzip des modernen Perimeters, aus der klassischen On-Premise Welt visualisieren wir langsam die Entwicklungen im Bereich von mobilen Arbeitsplätzen, Identitäten, hybriden Komponenten und XaaS Strukturen. Sukzessiv löst der moderne Perimeter, konventionelle Lösungen wie Anti-Virus und Firewalling ab. Je nach Bedarf kann auf die Funktionsweise der verhaltensbasierten ATP Technologien eingegangen werden.

Technical Hygiene

Während der Transformation muss für eine gewisse Zeit, der klassische sowie der moderne Perimeter parallel geschützt werden. Grund dafür sind identitätsbasierte Angriffe (Phishing), welche den klassischen Perimeter umgehen können. Darüber muss ein Teil der physischen Infrastruktur aus pragmatischen Gründen über Jahre weiter betrieben werden. Weitere Herausforderungen sind mobile Arbeitsplätze sowie Services aus der Cloud. Doch kommen wir zu den internen Changes, welche auch bestimmte Rollen in den Unternehmen betreffen. Als Beispiel nehmen wir die Administration oder interne IT. Bisher eine ausführende Rolle, der hohen Diversifikation und Wartungsintensivität der On-Prem Systeme ausgesetzt war. Doch die Rolle entwickelt sich weiter. Manuelles, reagierendes Arbeiten wird reduziert, hin zu einer proaktiven Beratungsrolle. Der Administrator bekommt aufbereitete Informationen im Gesamtkontext um eine möglichst begründete Entscheidung treffen zu können. Durch die Möglichkeit der Automatisierung in dem Bereich werden zeitliche Ressourcen frei. Architekturelle Arbeiten entwickeln sich von temporären Großprojekten zu kleineren Iterationen, entsprechend der agilen Idee. Zu guter Letzt werden wir auf besonders destruktive Attacken (Ransomware) eingehen, Altsysteme sog. Legacysystems welche in der Pflege oftmals vernachlässigt wurden, sind besonders anfällig für diese Art von Angriffen. Wir sprechen über die Auswirkungen von Ransomware im Unternehmen und bieten durch das Rapid Cyberattack Assessment eine risikobasierte Roadmap, welche dem Kunden eine priorisierte Risikoübersicht zur Verfügung stellt. Zusammengefasst entsteht aus diesen drei Prinzipien die Security Resilience. Technisch äußert sich dieses Prinzip zum Beispiel durch: Erweiterte Verwaltung und Monitoring durch cloudgestützte Transparenz. Überwachung der physischen Assets zusammen mit mobilen Geräten und Identitäten. Agiler und effizienter Schutz vor Bedrohungen durch aufbereitete Informationen und automatisierte Toolsets. Integrierte Lösungen um Rauschen zu vermindern und False-Positives zu verhindern. Nicht mehr nur der Weg der Daten, sondern die Information an sich wird geschützt und kann über ihren gesamten Lifecycle betrachten werden. Eine Klassifikation kann automatisch erfolgen.Im Anschluss an diese Prinzipien und Werte zeigen wir inwiefern Microsoft sich eine Musterstrategie vorstellt. Der “Microsoft-Approach” besteht aus 4 strategischen Säulen.

- Identity & Access Management

- Information Protection

- Threat Protection

- Security Management

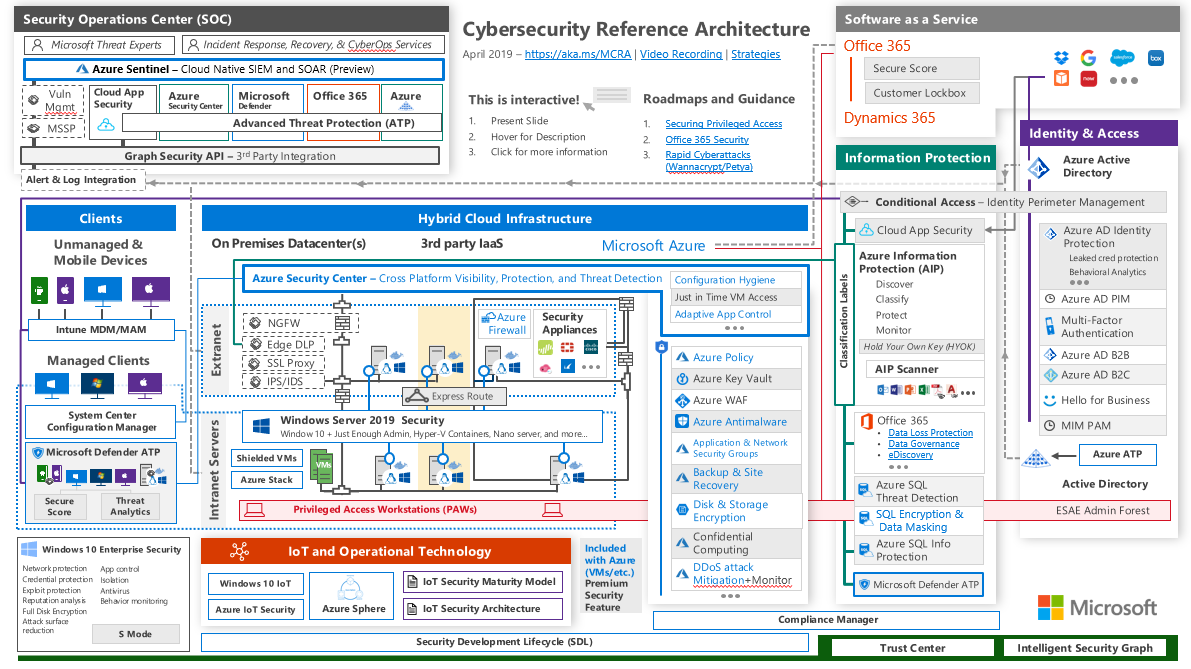

Microsoft Cybersecurity Reference Architecture

Die MCRA zeigt die Technologien des Microsoft Security Stacks entsprechend der 4 Säulen auf. Angefangen beim klassischen Perimeter über die hybride Cloud Infrastruktur, hin zum Schutz der Informationen, Identitäten im Kontext des modernen Arbeitsplatzes. Darüber hinaus spannt sich das Thema Threat Protection, als Lösung für den internen Betrieb oder ausgelagert in einem Security Operations Center zusammen mit Azure Sentinel. Nun ist für den Kunden Raum für Diskussionen und als Ergebnis können Next Steps definiert werden. Je nach Reife kann die Referenzstrategie umgesetzt werden oder eine bestimmte Säule priorisiert (Quick Wins) bearbeitet werden. Die sepago lässt die Next Steps in eine umsetzbare Security Roadmap einfließen.