Sicherheit im Bereich Virtualisierung im Microsoft Windows Server 2016 (Hyper-V Container & Software Defined Networking)

Dies ist die Fortsetzung des Ersten von vier Teilen der Blogartikelserie zu Sicherheitsfeatures in Windows Server 2016. Hier werden nun die verbleibenden Themen, Hyper-V Container und Software Defined Networking (SDN) betrachtet.

Hyper-V Container

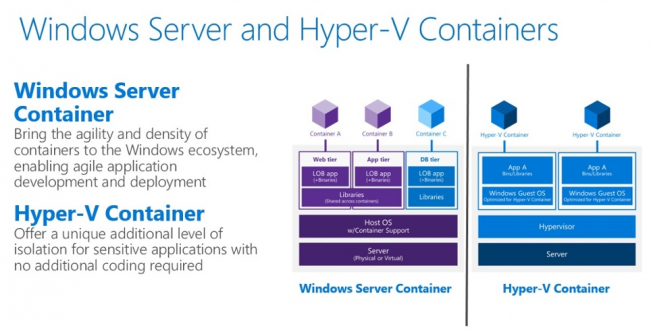

Hyper-V Container ermöglichen es einem Administrator eine Instanz eines Windows Servers vollständig zu isolieren, um z.B. besonders sensitive Anwendungen zu schützen. Die Isolierung geschieht sowohl gegenüber anderen Containern als auch dem Host Server selbst. Gegenüber Windows Server Containern brauchen Hyper-V Container jedoch mehr Ressourcen, bieten aber im Gegensatz dazu auch einen höheren bzw. zusätzlichen Level an Sicherheit. Das zusätzliche Maß an Sicherheit bei Hyper-V Containern macht sich jedoch durch ein langsameres Startverhalten und einer nicht so hohen Applikationsdichte wie bei Windows Server Containern bemerkbar.

Das Feature kann ab der Standard Version von Windows Server 2016 aktiviert werden und mittels PowerShell oder Docker administriert werden. Hyper-V Container, die in einer VM verwendet werden, erfordern das Vorhandensein von Nested Virtualization. Nested Virtualization erlaubt es, auf einer virtuellen Maschine einen Hyper-V Host zu installieren und dort weitere VMs zu erstellen und zu nutzen; siehe dazu auch den folgenden Link: https://docs.microsoft.com/en-us/virtualization/hyper-v-on-windows/user-guide/nested-virtualization. Mit dem folgenden Bild, einem Vergleich zwischen Hyper-V und Windows Server Container, soll das Thema Hyper-V Container auch schon fast abgeschlossen sein.

Ein letztes Wort zu Containern im Allgemeinen. Die Entscheidung für eine Art von Container, sei es nun der Hyper-V Container oder der Windows Server Container, muss keine endgültige Entscheidung sein. Man kann zwischen den beiden Container-Arten umschalten, also von Windows Server Containern zu Hyper-V Containern und umgekehrt.

Software Defined Networking (SDN)

SDN soll es Netzwerkadministratoren ermöglichen, ihr Netzwerk einfacher zu verwalten. Dabei werden die unteren Funktionsebenen in virtuellen Services abstrahiert. Mit dieser Methode können physische und virtuelle Netzwerkgeräte, wie z.B. Router, Switches und Gateways, die in einem Netzwerk vorhanden sind, zentral konfiguriert und verwaltet werden. Man muss die Hardware also nicht mehr manuell konfigurieren. Voraussetzung ist allerdings, dass die Geräte mit SDN kompatibel sind. Zur Nutzung von SDN muss mindestens der Windows Server 2016 in der Datacenter Edition vorliegen.

Dabei bietet SDN die folgenden Möglichkeiten:

- „Die Möglichkeit, Ihre Anwendungen und Arbeitsauslastungen durch Virtualisierung des Netzwerks vom zugrundeliegenden physischen Netzwerk zu abstrahieren. Wie bei der Server Virtualisierung mit Hyper-V sind die Abstraktionen konsistent und können unterbrechungsfrei mit Ihren Anwendungen und Arbeitsauslastungen verwendet werden. Beispielsweise bietet Software-Defined Networking virtuelle Abstraktionen für physische Netzwerkelemente wie IP-Adressen, Switches und Lastenausgleichsmodule.

- Die Möglichkeit, Richtlinien zentral zu definieren und zu steuern, die sowohl für physische als auch für virtuelle Netzwerke gelten und auch den Datenverkehr zwischen diesen beiden Netzwerktypen regeln.

- Die Möglichkeit, Netzwerkrichtlinien auf konsistente Weise und in unterschiedlichem Umfang zu implementieren, selbst wenn Sie neue Arbeitsauslastungen bereitstellen oder Arbeitsauslastungen zwischen virtuellen oder physischen Netzwerken verschieben.“

Quelle: https://technet.microsoft.com/de-de/library/dn859240(v=ws.11).aspx

Speziell im Bereich Sicherheit gibt es mit Windows Server 2016 Verbesserungen. Man kann Richtlinien für die Firewall jetzt viel granularer als vorher erstellen. Weiterhin besitzt man jetzt eine vollständige Netzwerkkontrolle, um sofort auf Bedrohungen reagieren zu können. Es gibt eine Schicht-Architektur für noch stärkeren Schutz und zur Isolation von Bedrohungen. Schließlich kann man auch virtuelle Geräte von Drittanbietern verwenden und konfigurieren, wie z.B. eine andere Firewall oder einen Load Balancer. Auch eine unterschiedliche Regelung von Internet- und Datacenter-Verkehr ist jetzt möglich. Zum Abschluss des Themas Software Defined Networking noch ein Link zur offiziellen Seite von Microsoft zu diesem Thema:

Und hier ein Video von Microsoft Mechanics zum Thema SDN:

https://www.youtube.com/watch?v=f501zUUcXD0&feature=youtu.be

Der zweite Teil dieser Serie wird sich mit den Features im Bereich Sicherung des Betriebssystems, die den Windows Server 2016 betreffen, beschäftigen. Im speziellen werden dies Device Guard und Control Flow Guard sein.

Teil 1: Grundlegendes zur Sicherheit im Microsoft Windows Server 2016

Teil 1.1: Sicherheit im Bereich Virtualisierung (Shielded VMs)

Teil 1.2: Sicherheit im Bereich Virtualisierung (Hyper-V Container & Software Defined Networking)

Teil 2: Sicherung des OS

Teil 3.1: Verwaltung von Identitäten (Just Enough Administration)

Teil 3.2: Verwaltung von Identitäten (Just in Time Administration & MFA)

Teil 4: Abwehr von Identitätsdiebstahl (Credential Theft)