Mit dem Cyber-Sicherheits-Check Sicherheitslücken offenlegen - und handlungsfähig werden

Der Markt für Cyberkriminalität ist so weit gewachsen, dass sich auch mittelständische Unternehmen aktiv gegen Hackerangriffe wappnen müssen. Ihre Herausforderung:

- Cyber-Attacken können teuer werden und sogar das Geschäftsmodell gefährden.

- Durch den Fachkräftemangel sind IT-Security-SpezialistInnen schwer zu finden.

- Die finanziellen Ressourcen für die kontinuierliche Weiterbildung der SicherheitsexpertInnen sind begrenzt.

- In jahrelang gewachsenen IT-Infrastrukturen fehlt oft der Überblick über vorhandene IT-Prozesse und Applikationen.

Decken Sie mit dem Cyber-Sicherheits-Check Schwachstellen in Ihrer IT auf!

Der kritische Blick auf die Cybersicherheit eines Unternehmens umfasst viel mehr als der Blick auf Software und IT-Infrastruktur. Deshalb betrachten wir IT-Sicherheit ganzheitlich und vereinen in unserer Herangehensweise die Expertise aus IT-Security-Consulting, IT-Prozessberatung und einem standardisierten Analyseverfahren, das in Kooperation der ISACA und dem Bundesamt für Sicherheit in der Informationstechnologie entworfen wurde. Dieses gebündelte Know-how fließt in den Abschlussbericht des Cyber-Sicherheits-Checks mit ein und Sie profitieren von unseren unverbindlichen Handlungsempfehlungen, die exakt auf Ihr Unternehmen ausgerichtet sind.

Auf einen Blick:

- Umfassende Analyse des Status quo Ihrer Cybersicherheit

- Wir helfen Ihnen, Schwachstellen in Ihrem IT-Sicherheits-Set-Up zu erfassen

- Auswertung und transparente Kommunikation der Ergebnisse der Sicherheitsprüfung

- Ganzheitliche Handlungsempfehlungen zum Schutz Ihrer IT-Infrastruktur

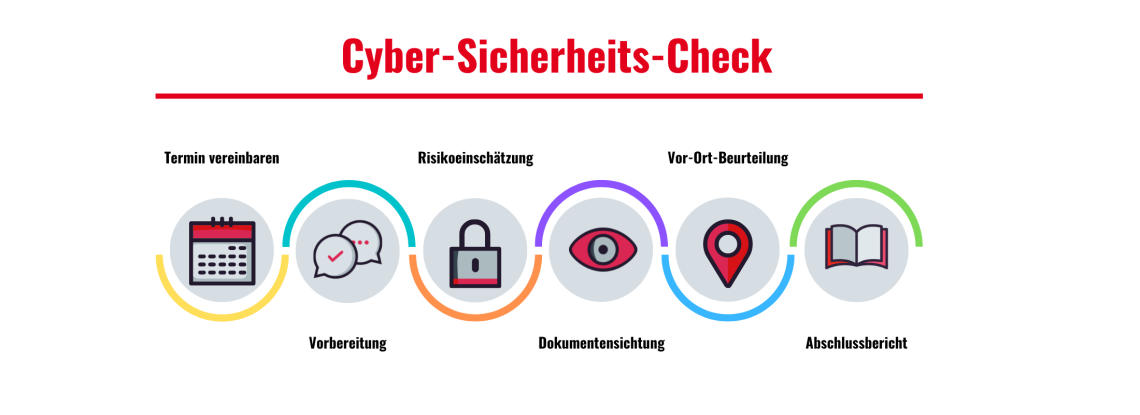

In 6 Schritten Klarheit über das Cyber-Sicherheitsrisiko gewinnen

Erhöhen Sie Ihre IT-Sicherheit mit unseren Ergebnissen. Erhalten Sie alle Informationen, die Sie brauchen, um Schwachstellen zu kennen, deren Schweregrad zu beurteilen und gezielt Maßnahmen zu ergreifen.

Termin vereinbaren

Lernen Sie uns und unsere Arbeitsweise kennen und lassen Sie uns über die Rahmenbedingungen und Ihre konkreten Herausforderungen sprechen.

Vorbereitung

Gemeinsam nehmen wir Ihre Erwartungen auf und planen mit Ihnen den weiteren Verlauf des Sicherheits-Checks.

Risikoeinschätzung

Wir führen die Prüfung risikoorientiert durch. Das bedeutet, wir bewerten Ihre Maßnahmen zur Gefahrenabwehr anhand des Cyber-Sicherheitsrisikos für Ihr Unternehmen. Dazu nehmen wir gemeinsam eine individuelle Abschätzung Ihres Risikos vor.

Dokumentensichtung

Wir überprüfen alle vorhandenen, für die Cyber-Sicherheit relevanten Dokumente stichprobenartig.

Vor-Ort-Beurteilung

Unsere IT-Sicherheitsexperten analysieren vor Ort Ihre IT-Systeme stichprobenartig, interviewen ausgewählte Personen aus unterschiedlichen Unternehmensbereichen zu sicherheitsrelevanten Aspekten aus deren Arbeitskontext und führen die Ergebnisse mit den Erkenntnissen aus der Dokumentensichtung zusammen.

Abschlussbericht und Management Summary

In einem leicht nachvollziehbaren Abschlussbericht ordnen wir offengelegte Mängel einem Schweregrad zu und sprechen konkrete Handlungs-empfehlungen für deren Behebung aus.

In einem Abschlusstermin besprechen wir die Ergebnisse ausführlich mit Ihnen.

Darauf können Sie sich verlassen

Herstellerunabhängigkeit

Wir führen diesen Check vollkommen unabhängig von den Interessen der Softwarehersteller durch.

Standardisierung

Unser Cyber-Sicherheits-Check ist angelehnt an die Vorgaben der ISACA.

Qualifizierung

Unsere Prüfer sind zertifizierte Cyber-Security-Practitioner.

100 % Vertrauen

Das ist uns sehr wichtig! Wir behandeln alle Informationen, die Sie mit uns teilen, streng vertraulich.

IT-Sicherheit funktioniert nur, wenn man sie anwendet!

Mit den Erkenntnissen aus unserem Abschlussbericht sind Sie in der Lage, zielgerichtet in Maßnahmen zu investieren, die notwendig sind, um Ihr Unternehmen vor Cyberattacken besser zu schützen. Wie Sie die Ergebnisse nutzen, entscheiden Sie – mit Ihrer internen IT, mit einem anderen IT-Dienstleister, mit den sepago Sicherheitsspezialisten und -spezialistinnen oder in Kombination.

IT-Security Sales

In einer 30-minütigen kostenlosen Beratung erläutere ich unsere Vorgehensweise anhand eines Beispielreports.