Microsoft Security Intelligence Report – Was war? Was kommt? – sepago GmbH

Mit dem Security Intelligence Report veröffentlicht Microsoft seit mehr als 10 Jahren Einblicke in die Welt der IT-Sicherheit. Auf mehr als 12,000 Seiten und über 100 Blog Posts erstrecken sich die Themenfelder über Angriffsarten, Schutzmaßnahmen, Technologien und Trends aus der IT-Sicherheit. Darüber hinaus wird die Rolle der Cloud als “Game-Changer” behandelt, die erweiterten Möglichkeiten um Unternehmen zu schützen und wie man dem Mangel an ausgebildetem Personal begegnen kann.

Wir werden uns im folgenden Blogpost einen Überblick verschaffen indem unterschiedliche Hauptangriffsarten genannt und kurz erläutert werden; im Anschluss filtern wir weniger relevante Punkte aus und versuchen Trends zu erkennen. Mein Ziel ist es, aufzuzeigen wie schnell sich die Welt der IT-Sicherheit, auch im Kontext mit Microsoft, verändert. Trends können auftauchen und im nächsten Jahr wieder verschwinden, große Unternehmen können nicht mehr auf eine konservative Linie vertrauen sondern müssen stets aus einer “Alarmbereitschaft” heraus in der Lage zu sein, ein breites Spektrum an Security–Aspekten abdecken zu können.

Die Besonderheit des Microsoft Security Intelligence Reports sind der Umfang und die Varianz. Microsoft greift auf Datenanalysen aus über 400 Mrd. E-Mails, 470 Authentifizierungen durch Identitäten zu und scannt monatlich über 18 Mrd. Webseiten. Die Themen im Report reichen von E-Mail zu Endpoint, Cloud-Diensten für Business und Einzeluser, von der einzelnen Identität bis zu Webseiten.

Die Landkarte der Angriffsarten ändert sich ständig

In diesem Absatz betrachten wir die Hauptangriffsarten im Jahr 2017. Aus dem globalen Kundenstamm welcher mit Millionen von Computern aus über 100 Ländern Daten zur Verfügung gestellt hat, ließen sich drei interessante Hauptthemen identifizieren.

Botnetze

Millionen von Computer werden mit alter oder neuer Malware infiziert und dienen so als eine Art Pseudoinfrastruktur für Hacker. Daten können gekapert, Denial-of-Service Attacken und/oder Spamwellen durchgeführt werden.

Hacker greifen nach den Low-Hanging Fruits

Eine spannende Entwicklung hat sich ergeben in der Art und Weise wie Hacker beim Opfer Fuß fassen können. Beobachtete Microsoft noch bis ins Jahr 2016 einen signifikanten Anteil von Exploit-Missbräuchen, entwickelte sich der Trend in den Jahren 2017/18 zurück. Cybercrime wird als Business betrachtet in dem es gilt, die Kosten niedrig zu halten. Somit lohnt sich der Kauf von teuren Zero-Day Exploits nicht mehr. Geringe Kosten mit potentiell hohem Profit lautet die Devise, zum Beispiel durch durch Phishing.

Ransomware

Bei Ransomware handelt es sich um Schadcode welcher Daten verschlüsselt, der User wird aufgefordert ein Lösegeld zu bezahlen um seine Daten wieder entschlüsseln zu können. Bekannt gewordenen Ableger wie WannaCry und Petya erfreuen sich weiterhin keiner sinkenden Tendenz. Doch das sollte sich ändern.

Cybersecurity Trends in 2018

Um die Trends im Jahr 2018 zu verstehen, reisen wir 10 Jahre zurück. Die Welt der Cyberkriminalität bestand größtenteils aus Hackern, welche nicht profitorientiert gehandelt haben sondern Chaos stifteten oder politisch motiviert waren. Nur ein kleiner Anteil hat das Hacken als Geschäfts gesehen und ist entsprechend vorgegangen: Leise und verdeckt. Im Gegensatz zu der eher “lauten” Angriffsart der Ransomware, war es profitabler, sich gezielt in Hochwertsysteme einzunisten und über einen längeren Zeitraum Daten abzugreifen oder Sie als Stützpunkt zur Verbreitung von Malware oder denial-of-service Angriffe zu nutzen.

Ransomware ignoriert diesen Trend und erlebte 2017, sicherlich auch durch EternalBlue, seinen Höhepunkt. Überdeutlich machte sich diese Angriffsart bemerkbar indem es die direkte Nutzung der Endgeräte verhinderte und ein “Lösegeld” zur Freischaltung forderte. Diese direkte Interaktion hatte oftmals nicht zur Folge, dass die Geräte wieder nutzbar gemacht wurden. Man rechnete nicht mit einem Rückgang dieser Angriffstaktik.

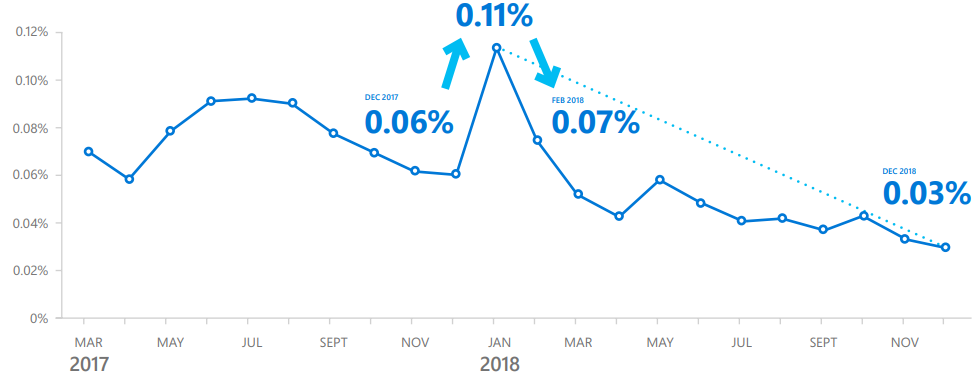

Das Gegenteil traf ein, Ransomware ist als offene Angriffsart im Jahr 2018 unattraktiv geworden. Hacker und Cyberkriminelle haben sich wieder den verdeckten Methoden zugewandt. Zum Beispiel durch Cryptominer. Ohne Wissen des Nutzers, wird die Rechenleistung des Endgeräts für die Berechnung von Kryptowährungen missbraucht. Intelligente Cryptominer erkennen das Nutzerverhalten und geben die Ressourcen des Rechners erst wieder frei, sobald der Nutzer innerhalb der gewohnten Arbeitszeit am Endgerät sitzt.

Der Umsturz von Ransomware. Seit Ende 2018 wird diese Angriffstaktik zunehmend unbeliebter.

Immer beliebter werden Angriffe aus der Software-Supply-Chain. Die Entwicklungs- bzw. Updateprozesse von Softwarezulieferern werden kompromittiert, um eine maximal große Angriffsfläche in einem Unternehmen zu erzeugen.

Risiko Vertrauen

Supply-Chain-Angriffe sind arglistig, weil Sie das Vertrauensverhältnis von (Software-)Zulieferern und Kunden beeinflussen. Einmal durchgeführt, kann diese Taktik die Reputation des Zulieferers direkt schädigen. Daten können verändert oder entfernt werden, das Verhältnis zwischen beiden Parteien ist zerstört. Supply-Chain-Attacks sind orts- und branchenunabhängig. Die Kreis der Betroffenen ist nun nicht mehr in einzelnen Unternehmen zu finden, sondern auch bei möglichen Zulieferern, Partnern und Drittanbietern.

Supply-Chain-Angriffe zwingen (interne) Administratoren, Entwickler und Entscheider mit den jeweiligen Mitspielern bei den Kunden zusammenzuarbeiten. Die Art und Weise wie diese Kooperation aussieht, ist sowohl für die Mitarbeiter als auch Entscheider ungewohnt.

Supply-Chain-Angriffe in 2018:

| Zeitraum | Angriff | Beschreibung | Software |

| März

2018 |

Dofoil coin mining Kampagne (gemeldet von Microsoft) | Angreifer veränderten den Update-Prozess einre peer-to-peer app um Dofoil installieren zu lassen, welche wiederum coin mining malware implementierte. | Peer-to-peer app |

| Juli

2018 |

Kompromittierte supply chain innerhalb einer supply chain (gemeldet von Microsoft) | Angreifer kompromittierten die geteilte Infrastruktur zwischen Softwareverkäufer und Zulieferer | PDF editor app Verkäufer und third-party Lieferant |

| August

2018 |

Kompromittierte Supportanwendung (Operation Red Signature, gemeldet von Trend Micro) | Der Update-Server einer Remote-Support-Providers wurde kompromittiert und verteilte ein bösartiges remote access tool genannt 9002 RAT. | Remote support Lösung |

| Oktober

2018 |

Kompromittierte Hosting Control Lösung (gemeldet durch ESET) | Das installation-script für eine hosting control panel Lösung wurde so manipuliert, dass Anmeldedaten geklaut werden konnten. | Hosting control panel Lösung |

Phishing bleibt relevant

Auch im Jahr 2018 blieb Phishing die bevorzugte Angriffsmethode für Cyberkriminelle. Die Taktik zeichnet sich durch einen potentiell hohen Profit, bei minimalen Kosten aus. Phishing wird auch weiterhin ein Problem bleiben, da es den Aspekt Mensch als entscheidende Instanz betrifft.

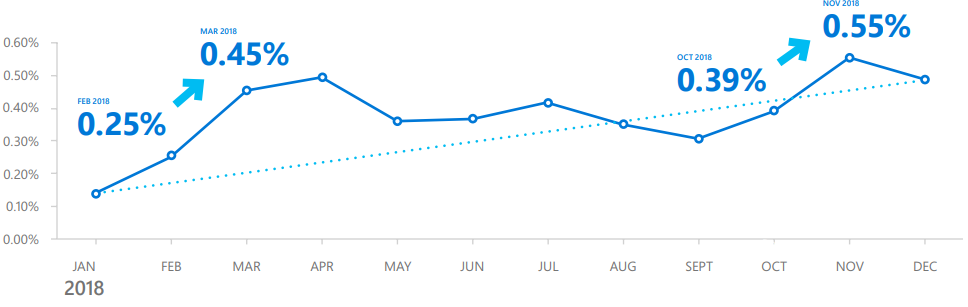

Anhaltendes Wachstum von Phishing

Phishing zeichnet vor allem ein breites Spektrum an geeigneten Zielsystemen aus. Von generischen Spamwellen bis zu gezielten Spear-Phishing Angriffen, lassen sich sowohl Bürger (breite Masse) als auch Einzelpersonen mit besonderen Privilegien attackieren.

Genauso unterschiedlich ist die Ausgestaltung der jeweiligen E-Mail. Von Spoofingmethoden einschlägiger Internetkonzere für die Allgemeinheit, bis hin zu gezielten Business-Mail Kompromittierungen, unter Nutzung von Domainnamen mit dem Ziel, dem Unternehmen zu schaden.

Fazit für 2019

Präventive Schutzmaßnahmen spielen eine Schlüsselrolle im Gesamtkonstrukt eines Sicherheitskonzeptes. Die effektivste Verteidigungsmaßnahme ist es, die Kosten für einen Angriff zu erhöhen indem an den richtigen Stellen investiert wird. Wichtig: Auch die “günstigen” Maßnahmen sind mit gleicher Priorität zu betrachten. Sie sorgen für ein Grundgerüst und die richtige Organisation.

Dazu gehören:

- Bestimmung von Sicherheitsrichtlinien für den Umgang mit Drittanbietersoftware, privater Hardware usw.

- Passwortrichtlinien

- Red Forest/Tiered Admin Modell

- Just in Time Administration

- Security Awareness Trainings

- Backup-Plan

- App Store- und Code Integrity Policies

IT-Sicherheit ist ein ganzheitliches Konzept in dem Technik, Prozesse und die Menschen gleichermaßen betrachtet werden.

Erkennen und Reagieren

Die Erkennung und Reaktion trägt einen wichtigen Beitrag zur allgemeinen Resilienz in einem Unternehmen bei. Es vermindert die Zeit, in der ein Angreifer die Killchain durchführen kann dramatisch. Das verringert wiederum seinen Return of Invest. Security Operation Center sind sind in der Lage mit der hohen Komplexität und der Menge an Bedrohungen umzugehen. Sie setzen auf die gleichen Cloud–Technologien, welche den Geschäftsbetrieb unterstützen. Daraus haben sich folgende Trends für moderne SOC ergeben:

Qualität über Quantität der Alarmdaten

In Zeiten des Mangels an Fachleuten gerade in der IT-Sicherheit können SOC Analysten sich nicht mehr um die schiere Vielfalt und Menge an möglicherweise relevanten Daten kümmern. Die Alarme, im Level 1 und 2 sollten bereits soweit aufbereitet sein, dass auch erfahrene Analysten erste Einschätzungen treffen können. Damit ist nicht gemeint, anstatt gleich Diagnosen stellen zu können, sollte sichergestellt sein, dass falsche Positive ausgeschlossen sind.

Data Gravity

Durch die steigende Menge an elementaren Daten ist es effizienter, diese in der Cloud zu speichern. On-Prem Datenspeicher müssen nicht mehr verwaltet werden. Gleichzeitig ermöglicht die Auswertung in der Cloud die stetige Weiterentwicklung des SOC.

High Context

Der klassische Ansatz versteht eine traffic-basierte Erkennung und das anschließende Ergebnis eines Sicherheitsinformation. High Context bedeutet, dass moderne SOC einen höheren Kontext und damit auch eine höhere Qualität der Auswertung erreicht haben durch folgende Schlüsselprinzipien:

- Endpoint Detection and Response (EDR)

Lösungen welche besonders tiefe Einblicke in die Aktivitäten der Endpunkte/Hosts haben

- Identity

Lösungen welche anhand von Parametern (Ort, Zeit, genutzte Services, etc.) reguläres Nutzerverhalten analysieren und Anomalien erkennen.

Eine weitere Lektion welche während Major Incidents beobachtet wurde, ist das fehlende Zusammenspiel von Drittanbietern im Securitykontext. Es empfiehlt sich SLAs auf Security–Richtlinien zu überprüfen und diese durch regelmäßige Notfallübungen zu testen.

Die sepago leistet mit ihrem SOC einen wichtigen Beitrag zur IT-Sicherheit in Deutschland. Viele Best Practices aus dem Report spiegeln sich in den Prozessen des Security Operation Center wieder. Diese Insights geben wir sowohl im Dialog als auch im täglichen Doing bei unseren Kunden weiter.