Sicherheit im Bereich Virtualisierung im Microsoft Windows Server 2016 (Shielded VMs)

Dies ist der Erste von vier Teilen der Blogartikelserie zu Sicherheitsfeatures in Windows Server 2016. In diesem ersten Teil geht es um die Sicherheit im Bereich der Virtualisierung. Explizit werden die folgenden drei Features behandelt werden:

- Shielded VMs

- Hyper-V Container

- Software Defined Networking (SDN)

Der Übersichtlichkeit halber, ist der erste Teil nochmal in zwei kleinere Bereiche aufgegliedert.

Shielded VMs

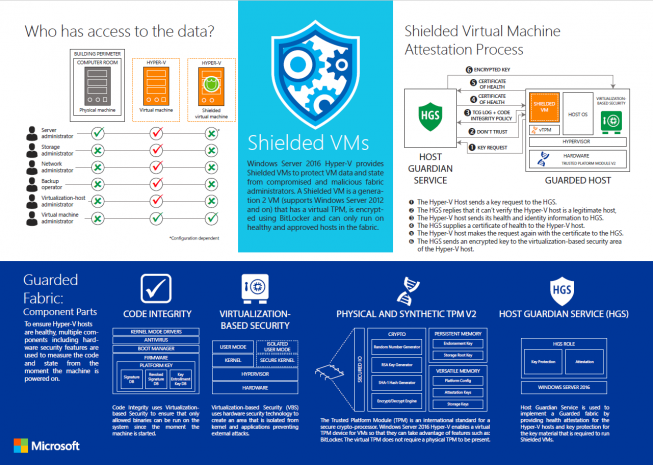

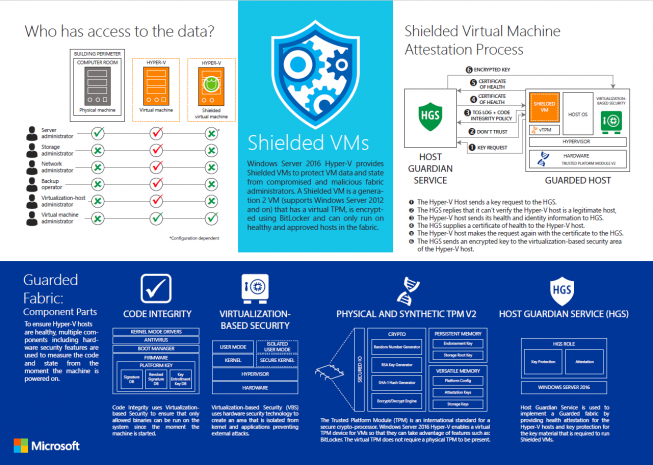

Mit Shielded VMs werden virtuelle Maschinen (VM) vor unberechtigtem Zugriff und Sabotage geschützt. Im Falle von Shielded VMs geht es jedoch nicht darum, den Zugriff des Anwenders auf die VM zu beschränken, sondern den Zugriff der Administratoren, die die VMs im Hypervisor verwalten. Das Sicherheitskonzept benutzt VMs der zweiten Generation in Verbindung mit der Nutzung von Secure Boot, BitLocker-Verschlüsselung, virtuellem Trusted Platform Module (vTPM) und dem neu eingeführten Host Guardian Service. Wenn eine neue Shielded VM angelegt wird, wird der VM bereits bei der Einrichtung ein vTPM zugewiesen und die BitLocker-Verschlüsselung aktiviert. Dadurch wird nur dem rechtmäßigen Eigentümer ein Zugriff auf die Shielded VM ermöglicht. Die BitLocker-Verschlüsselung schützt zudem die Daten einer Shielded VM sowohl im Ruhezustand als auch während einer Live Migration über das Netzwerk.

Weiterhin muss der Hyper-V Host im Host Guardian Service registriert sein. Andernfalls kann die Shielded VM nicht starten. Dazu müssen auf dem Hyper-V Host die beiden folgenden Rollen bzw. Features installiert werden:

- Host Guardian Hyper-V Support

- Remote Server Administration Tools

Nur wenn diese beiden Rollen bzw. Features installiert sind, kann ein Hyper-V Host in einer Guarded Fabric eine Shielded VM starten.

Während des Starts ist die Shielded VM durch Secure Boot vor einem unberechtigten Zugriff geschützt. Selbst ein Administrator mit vollen Rechten für die Shielded VMs kann diese nur Ein- und Ausschalten. Jedoch ist es ihm nicht möglich, die Eigenschaften der Shielded VM zu ändern oder deren Inhalte zu betrachten.

Nicht nur neu erstellte VMs können als Shielded VMs erstellt werden. Man kann auch bereits vorhandene VMs zu Shielded VMs konvertieren, vorausgesetzt sie erfüllen die Voraussetzungen, die am Anfang des Abschnittes genannt worden sind (VM der 2ten Generation, Secure Boot, BitLocker-Verschlüsselung, vTPM) und der Host, auf dem die zu konvertierende VM läuft, ist im Host Guardian Service registriert. Da man aber nicht mit Sicherheit sagen kann, dass die vorhandene und zu konvertierende VM nicht schon in irgendeiner Art und Weise kompromittiert worden ist, sollte man diesen Weg nur in Ausnahmefällen nutzen.

Die folgende Infografik von Microsoft zeigt zum einen, welche Administratoren einen Zugriff auf die Shielded VM haben und zum anderen im Vergleich dazu, welchen Zugriff die Administratoren auf eine normale VM besitzen. Zudem zeigt diese Grafik auch, welche Schritte bei dem Start einer Shielded VM ablaufen, bis sie schließlich startet.

Abschließend noch ein Link zu Shielded VM, der einen interaktiven Guide von Microsoft beinhaltet:

https://microsoft-cloud.cloudguides.com/Guides/Shielded%20Virtual%20Machines%20in%20Windows%20Server.htm

In Teil 1.2 zum Thema „Sicherheit im Bereich Virtualisierung“ werden wir uns mit den Themen Hyper-V Container & Software Defined Networking (SDN) befassen, bevor wir in uns in Teil 2 das Thema der Sicherung des Betriebssystems ansehen werden.

Teil 1: Grundlegendes zur Sicherheit im Microsoft Windows Server 2016

Teil 1.1: Sicherheit im Bereich Virtualisierung (Shielded VMs)

Teil 1.2: Sicherheit im Bereich Virtualisierung (Hyper-V Container & Software Defined Networking)

Teil 2: Sicherung des OS

Teil 3.1: Verwaltung von Identitäten (Just Enough Administration)

Teil 3.2: Verwaltung von Identitäten (Just in Time Administration & MFA)

Teil 4: Abwehr von Identitätsdiebstahl (Credential Theft)