Windows 10 Enterprise Serie: BitLocker

> Zur Übersicht und Einleitung der Blogserie “Windows 10 Enterprise Serie”.

BitLocker wurde zum ersten Mal bei Windows Vista in den Versionen Ultimate und Enterprise eingeführt und seitdem entsprechen weiterentwickelt.

Es ist ein Feature von Microsoft Windows, das dazu dient, vertrauliche Daten auf der Festplatte vor Diebstahl oder vor Offenlegung zu schützen, für den Fall das der Computer oder die Festplatte gestohlen wird. Ebenfalls können Daten auf ausgemusterten Computern, die nicht entsprechend bearbeitet worden sind, das heißt die Festplatte ist nicht entsprechend gelöscht worden, so weiter geschützt werden. Dazu wird die Festplatte entsprechend verschlüsselt und auf diese Weise geschützt. Am besten geeignet ist BitLocker für Laptops oder Computer mit einem festen Benutzer; weniger geeignet für Server.

Technische Anforderungen

BitLocker ist nur in den folgenden aktuellen Windows 10 Versionen vorhanden: Pro, Enterprise und Education. Zur Verwendung von BitLocker muss die vorhandene Festplatte bzw. das Laufwerk, welches verschlüsselt werden soll, partitioniert werden. Dabei befinden sich auf der einen Partition (auch Betriebssystemlaufwerk genannt) das Betriebssystem und unterstützende Dateien, die zum Start von Windows benötigt werden. Ebenfalls enthalten auf dieser Partition sind alle Daten, die verschlüsselt werden sollen. Diese Partition ist verschlüsselt und muss mit dem NTFS-Dateisystem formatiert sein.

Auf der unverschlüsselten zweiten Partition (Systemlaufwerk) befinden sich die Dateien, die zum Starten von Windows benötigt werden, nachdem die Systemhardware vom BIOS vorbereitet wurde. Auch diese Partition muss mit dem NTFS-Dateisystem formatiert sein. Wird statt BIOS eine UEFI-Firmware verwendet, muss das Dateisystem mit FAT32 formatiert sein.

Zur Verwendung von BitLocker kann auch der TPM-Chip (Trusted Platform Module) verwendet werden. Dies ist jedoch keine zwingende Voraussetzung. Für den Fall das TPM verwendet wird, muss minimal die Version 1.2 vorhanden sein. Außerdem muss der Computer eine Trusted Computing Group (TCG)-kompatible BIOS- bzw. UEFI-Firmware besitzen.

Sollte beim Start, zusätzlich zum TPM-Chip, ein Schlüssel zur Entsperrung verwendet werden, der auf einem USB-Laufwerk liegt, sollte das BIOS des Computers dazu in der Lage sein, dieses Laufwerk während des Startvorgangs zu lesen. Andernfalls ist diese Option nicht möglich. Zum Thema TPM-Chip siehe auch den entsprechenden Blogartikel aus unserer Windows 10 Serie.

Heranführung ans Thema

Mit der Veröffentlichung von Windows 10 wurde BitLocker um einige Features erweitert. Dies umfasst unter anderem die folgenden Punkte:

- Verschlüsseln und Wiederherstellen des Geräts mit Azure Active Directory

- DMA-Portschutz

- Neue Gruppenrichtlinien zum Konfigurieren der Pre-Boot-Wiederherstellung

- Schlüsselerzeugung mittels XTS-AES 128-bit oder 256-bit (ab Win10 Version 1511)

- Der Recovery Key wird automatisch im OneDrive-Konto des Benutzers gespeichert

- BitLocker ist automatisch aktiviert bei Neu-Installationen von Windows 10, sofern das Laufwerk den Device Encryption Requirements Test bestanden hat. Diese Version von BitLocker heißt dann Device Encryption

- MBAM: vereinfachte Verwaltungskonsole zur Administration von BitLocker

- SingleSignOn: Falls TPM vorhanden ist, braucht der User keine PIN einzugeben beim Start des Rechners. Der TPM Chip verwaltet die Informationen/Schlüssel

Hier der entsprechende Link zu der Übersicht der Neuerungen von Microsoft in Bezug auf BitLocker https://technet.microsoft.com/en-us/library/mt403325(v=vs.85).aspx (zuletzt abgerufen 21.01.16).

Was ist BitLocker?

Wie bereits in der Einleitung geschrieben, ist BitLocker ein Feature um Laufwerke zu verschlüsseln bzw. Daten vor Diebstahl zu schützen. Wie in den bisherigen Windows Versionen kann nur die gesamte Festplatte oder Laufwerke verschlüsselt werden.

Wie bereits in den technischen Anforderungen beschrieben, braucht BitLocker immer eine Partition, die nicht verschlüsselt ist. Auf der unverschlüsselten Partition liegen die Boot Informationen; minimal sollten dafür 1.5 GB Speicherplatz bei Windows Vista vorhanden sein laut BSI. Für spätere Windows Versionen reichen auch 350 MB Speicherplatz aus, laut der Systemvoraussetzung von Microsoft. Aufgrund dieser Eigenschaft der Verwendung der Laufwerke bei BitLocker, eignet es sich nicht für Multi-Boot Systeme (z.B. Linux als zweitem OS). Diverse weitere Einstellungen können auch durch Gruppenrichtlinien erreicht werden. Siehe dazu auch das Kapitel zum Thema „Sicherheit“.

Abhängig von der Größe der Festplatte und der Anzahl der vorhandenen Dateien, dauert die Verschlüsselung entsprechend lange. Durch die Bereitstellung innerhalb einer Tasksequenz ist es jedoch möglich, eine erhebliche Beschleunigung bei der Einrichtung von BitLocker zu erreichen. Alternativ gibt es eine weitere Option während der Ersteinrichtung von BitLocker. Man kann nur den aktuell verwendeten Speicherplatz verschlüsseln lassen; je nach Datenmenge ist dadurch eine Beschleunigung um 99% möglich. Die sicherste Variante, um auch inzwischen gelöschte oder verschobene Daten zu schützen, ist jedoch die komplette Verschlüsselung des Laufwerks. Alle weiteren oder neuen Dateien und Ordner, die auf der verschlüsselten Partition gespeichert werden, werden sofort verschlüsselt.

Die Gruppe der „Lokale Administratoren“ kann die Konfiguration von BitLocker aktivieren, deaktivieren oder ändern, sowohl auf dem Betriebssystem als auch auf Festplattenlaufwerken. Dagegen kann der Standardbenutzer die Konfiguration von BitLocker nur auf Wechseldatenträgern aktivieren, deaktivieren oder ändern.

Es besteht die Möglichkeit das BitLocker temporär angehalten werden kann, z.B. wenn eine neue Software installiert werden muss, die sonst durch BitLocker blockiert werden könnte.

Bei der Ersteinrichtung von BitLocker wird auch ein sogenannter Recovery Key erstellt. Dieser wird benötigt, wenn die Festplatte ausgebaut und in einem anderen Rechner eingebaut wird, um die Verschlüsselung aufzuheben (geänderter TPM-Chip). Ebenfalls für den Fall, dass BitLocker in einen gesperrten Zustand übergeht. Dies geschieht, wenn BitLocker keinen Encryption Key für die Festplatte oder Partition vorfindet aufgrund eines geänderten TPM-Chips, geänderter Hardware oder wegen zu vieler Fehlversuche bei der PIN Eingabe. Den Recovery Key sollte man sich entweder auf einem externen Medium speichern (USB-Laufwerk oder ähnlichem) oder alternativ ausdrucken und den Ausdruck an einem sicheren Ort aufbewahren. Weitere Informationen zu TPM und dessen Verwendung sind im folgenden Kapitel „Sicherheit“ zu finden bzw. in einem separaten Artikel zu diesem Thema.

Neben der normalen BitLocker Variante gibt es auch eine mobile Version, die sich BitLocker to go nennt. Diese ist vor allem für Wechseldatenträger gedacht. Dazu zählt die Verschlüsselung von USB-Speichersticks, SD-Karten, externen Festplattenlaufwerken und anderen Laufwerken, die mithilfe des NTFS-, FAT16-, FAT32- oder exFAT-Dateisystems formatiert werden.

Sicherheit

BitLocker bietet keinen Schutz bei „Online-Angriffen“, wenn das Laufwerk bereits entschlüsselt ist. Außerdem kann es keine Veränderung an den gespeicherten Daten erkennen und auch keine Manipulation an den verschlüsselten Daten. Wird beim Start in Verbindung mit dem TPM-Chip zusätzlich noch die Eingabe einer PIN oder eines Systemstartschlüssels verlangt, so führt dies zu einem zusätzlichen Schutz durch das Unterbrechen des Startvorgangs des Computers, bei Neustart oder aus dem Ruhezustand heraus, da dabei eine Systemintegritätsprüfung durchgeführt wird.

Im Bereich Sicherheit ist auch der bereits erwähnte TPM-Chip zu erwähnen. Den größten Schutz bietet BitLocker in Verbindung mit TPM. Er schützt die Benutzerdaten vor Manipulation, während das System offline war (Systemintegritätsprüfung). Zur Nutzung von BitLocker mit TPM muss minimal TPM-Version 1.2 vorhanden sein. Der Chip verhindert, dass die Festplatte ausgetauscht werden kann, da Verschlüsselung & die Entschlüsselung des Laufwerks vom TPM Chip abhängt. Dieser prüft während des Systemstartes verschiedene Systemwerte. Weichen diese von den ursprünglichen Werten ab, weil die Festplatte in einem anderen Computer verbaut oder die Hardware ausgetauscht wurde, wird das Laufwerk nicht entschlüsselt. Das BSI empfiehlt die Nutzung von TPM in Verbindung mit PIN oder USB-Schlüssel. Die Nutzung von TPM allein wird nicht empfohlen.

Nach ca. 15 Fehleingaben der PIN sperrt TPM die Eingabe weiterer PINs für eine gewisse Zeitspanne. Nach jeder weiteren falschen PIN Eingabe wird die Zeitspanne verlängert (Anti-Hammering-Sperrdauer). Die Sperrdauer und die Anzahl der Fehleingaben werden über die folgenden Group Policy Einstellungen gesteuert:

- Standard User Lockout Duration

- Standard User Individual Lockout Threshold

- Standard User Total Lockout Threshold

Diese findet man unter Computer Configuration -> Policies -> Administrative Templates -> System -> Trusted Platform Module Services; auch zu sehen auf dem folgenden Screenshot (Windows Server 2012 R2).

TPM kann auch ohne BitLocker verwendet werden. Allerdings wird dann zum Starten des Computers ein USB-Wiederherstellungsschlüssel gebraucht. Alternativ ist es ab Windows 8 auch möglich ein Betriebssystem-Volumekennwort zu nutzen. Beide Varianten bieten jedoch keine Systemintegritätsprüfung.

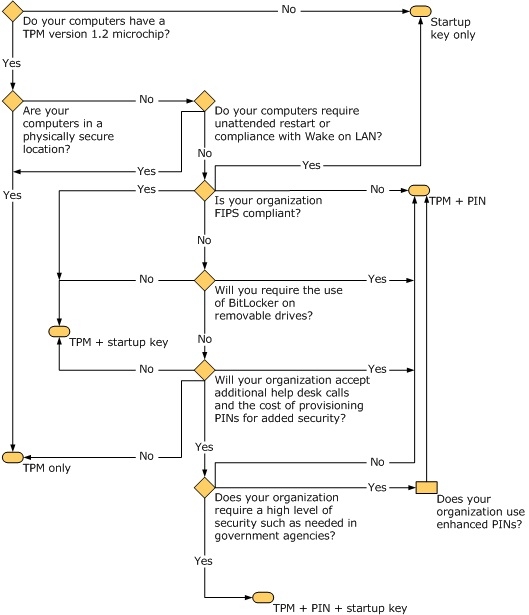

Um zu entscheiden, welcher Weg der Beste ist, um sein Laufwerk zu entschlüsseln, hat Microsoft die folgende Flow Chart auf https://technet.microsoft.com/en-us/library/ee706531(WS.10).aspx (zuletzt abgerufen 22.01.16) veröffentlicht.

Ob das endgültige Resultat aus dieser Flow Chart auch das ist, das am besten im Unternehmen funktioniert oder den dortigen Anforderungen entspricht, muss dann im Praxiseinsatz entschieden werden.

Neuerungen in Windows 10

Nun folgend detailliertere Informationen zu den einzelnen Punkten aus dem vorherigen Abschnitt „Heranführung an das Thema“.

Zusätzlich zu einem Microsoft-Konto kann die automatische Geräteverschlüsselung jetzt die Computer, die mit einer Azure Active Directory-Domäne verbunden sind, verschlüsseln. Wenn der Computer verschlüsselt ist, wird automatisch der BitLocker-Wiederherstellungsschlüssel im Azure Active Directory hinterlegt. Dadurch kann der BitLocker-Schlüssel einfacher online wiederhergestellt werden. Da bei Windows 10 die BitLocker bzw. Device Encryption automatisch aktiviert ist, wird beim ersten Start des Computers und nach Anmeldung mit dem entsprechenden Microsoft Account, automatisch der Recovery Key in eine Datenbank bei Microsoft hochgeladen. Dies kann nicht durch den Nutzer unterbunden werden.

Kunden mit Windows 10 Home haben keine Möglichkeit, diesen Schlüssel wieder aus der Datenbank zu löschen. Die Sicherheit des Recovery Key hängt also allein von der Datenbank bei Microsoft ab und wie stark sie gesichert ist; vorausgesetzt es gibt keinen Insider bei Microsoft, der Zugang zu den Nutzerdaten hat und diese anderweitig „verwendet“.

Kunden mit Windows 10 Pro oder Enterprise haben die Möglichkeit, den Schlüssel wieder aus der Datenbank bei Microsoft zu löschen; allerdings erst nachdem er hochgeladen wurde. Einzige Möglichkeit das Microsoft nicht im Besitz des Recovery Keys ist, ist den ersten Schlüssel aus der Datenbank zu löschen, BitLocker zu deaktivieren (Festplatte entschlüsseln) und danach die Festplatte komplett neu zu verschlüsseln. Erst dabei erhält der Nutzer die Möglichkeit zu wählen, wo und wie der Recovery Key gespeichert werden soll.

Mittels der MDM-Richtlinie DataProtection/AllowDirectMemoryAccess können DMA-Ports beim Starten des Geräts blockiert werden. Wenn ein Computer gesperrt ist, werden alle nicht verwendeten DMA-Ports deaktiviert, aber alle Geräte, die bereits mit einem DMA-Port verbunden sind, funktionieren weiterhin. Wenn das Gerät entsperrt ist, sind alle DMA-Ports wieder aktiviert. Wird ein anderes Gerät an einen DMA-Port angeschlossen, während der Computer gesperrt ist, so kann dieses Gerät ebenfalls nicht verwendet werden.

Dadurch werden sog. DMA Attacken verhindert, die sonst trotz BitLocker möglich gewesen wären, für den Fall das nur TPM zur Authentifizierung verwendet wird. Wird zusätzlich zur reinen TPM Authentifizierung ein weiterer Parameter genutzt (PIN oder USB-Smart-Card), ist dieser Angriff nicht möglich.

Im Falle eines zusätzlichen Authentifizierung-Merkmals ist ein Angriff nur möglich, falls der Computer eingeschaltet oder im Stand-by Modus ist. In beiden Fällen hat der Angreifer die Möglichkeit, bei physischem Kontakt mit dem entsprechenden Gerät, den BitLocker Recovery Key auszulesen und dadurch das Laufwerk zu entsperren.

Jetzt ist es möglich die Pre-Boot-Wiederherstellungsmeldung und die URL über eine Gruppenrichtlinie zu konfigurieren. Dadurch kann die auf dem Bildschirm angezeigte Pre-Boot-Wiederherstellungs Meldung angepasst werden. Zu beachten ist, wenn diese Gruppenrichtlinie erstmalig angewendet wird, kann man danach nicht zur default Meldung zurückkehren, indem man die Gruppenrichtlinie auf „nicht konfiguriert“ setzt. Dazu muss die entsprechende Option in der Gruppenrichtlinie ausgewählt werden.

Weiterhin zu beachten ist, dass nicht alle Sprachen und Zeichen in der Pre-Boot Umgebung unterstützt werden. Daher sollte die benutzerdefinierte Pre-Boot Meldung entsprechend überprüft werden, bevor sie eingesetzt wird.

Standardmäßig wird seit Windows 10 Version 1511 die XTS-AES-128-bit Verschlüsselung verwendet. Sofern man die stärkere XTS-AES-256-bit Verschlüsselung verwenden will, so muss dies über Gruppenrichtlinien eingestellt werden. Werden neben Windows 10 Computern auch noch ältere Systeme verwendet oder Wechselspeichermedien, so sind nur die AES-CBC-128-bit oder 256-bit Varianten für die Verschlüsselung zu verwenden. Dies liegt daran, dass die älteren Geräte die neue XTS-AES Verschlüsselung nicht unterstützen.

Durch die überarbeitete MBAM Konsole in der aktuellen Version 2.5, ist es Nutzern jetzt auch möglich, in einem self service Portal Anfragen zur Wiederherstellung ihrer Laufwerke zu stellen, falls diese gesperrt sein sollten und brauchen dafür nicht den Helpdesk anrufen. Hat der Nutzer seinen Recovery Key abgefragt, wird danach von der Datenbank automatisch ein neuer Recovery Key erzeugt. Dies ist ein zusätzlicher Schutz für den Fall, dass der Nutzer den Recovery Key auf einen Zettel schreibt und diesen in seiner Laptop-Tasche verstaut. Im Falle eines Diebstahls könnte sonst der Dieb mit dem Recovery Key den Laptop entsperren.

Die übrigen Punkte bei den Neuerungen von Windows 10 sind eigentlich selbsterklärend.

Pro / Kontra

Ist BitLocker korrekt eingerichtet, bemerkt der Nutzer, außer einer eventuellen PIN Abfrage beim Start, keine Einschränkungen bei der Arbeit mit dem Computer. Auch während der Einrichtung kann der Nutzer ohne Beeinträchtigung weiterarbeiten, da das Laufwerk oder die Partition im Hintergrund verschlüsselt wird.

Bei Änderungen an der Hardware muss BitLocker gegebenenfalls neu aktiviert werden, für den Fall das der TPM-Chip verwendet wird. Da dieser Chip beim Systemstart verschiedene Werte prüft und diese sich durch die geänderte Hardware verändert haben können, würde eine Entschlüsselung beim Systemstart sonst nicht funktionieren.

In Bezug auf die Sicherheit ist es bei einem Benutzerwechsel sinnvoller, BitLocker komplett zu deaktivieren und die Festplatte anschließend neu zu verschlüsseln; also BitLocker erneut zu aktivieren. Laut Leitfaden des BSI wäre eine komplette Neuinstallation des Betriebssystems mit anschließender Aktivierung von BitLocker am sinnvollsten bei einem Benutzerwechsel.

Bei einer kompletten Neuinstallation von Windows 10 „Threshold 2“, Version 1511 (erschienen im November 2015), kann es zu Problemen mit BitLocker kommen. Dabei kann das jeweilige Gerät nicht mehr hochfahren. Macht man ein Upgrade von der vorherigen Windows 10 Version, Build 10240 auf Build 10585 treten keine Probleme auf, sofern man das Laufwerk bereits mit der „alten“ Version verschlüsselt hatte. Dieses Problem trat nur für die Hardware Verschlüsselung auf. Die Software Verschlüsselung funktionierte einwandfrei.

Früher war ein sog. „Elephant-Diffusor“ vorhanden, um nach der eigentlichen Verschlüsselung die Daten zu verwischen. Der Diffusor sollte dafür sorgen, dass die Daten innerhalb eines Sektors vermischt und dabei mit einem zusätzlichen Sektor Schlüssel verknüpft werden. Seit Windows 8 ist dieser Diffusor nicht mehr vorhanden. Dadurch ist eine mögliche Angriffsvariante für BitLocker verschlüsselte Laufwerke entstanden. Datenteile/-fragmente können evtl. so verändert werden, dass die Möglichkeit besteht, dass beim nächsten Neustart Schadcode ausgeführt werden kann.

Fazit

BitLocker ist eine gute Möglichkeit, seine Daten zu verschlüsseln und vor unbefugtem Zugriff zu schützen. Auch für den Fall, dass die Festplatte ausgebaut oder gestohlen wird, sind die Daten auf der verschlüsselten Partition sicher; selbst auf ausrangierten Computern. Voraussetzung dafür ist jedoch eine entsprechende Verwendung der zur Verfügung gestellten Mittel von BitLocker und eine entsprechende Schulung der Mitarbeiter im richtigen Umgang mit BitLocker. Da es jedoch nur in den Versionen Pro, Enterprise und Education von Windows 10 enthalten ist, können nur Nutzer mit diesen Betriebssystemen den vollen Umfang der Möglichkeiten von BitLocker nutzen. Wer nicht will, dass sein Recovery Key bei Microsoft in einer Datenbank gespeichert wird, der muss den Umweg über die Deaktivierung und anschließende Neu-Aktivierung von BitLocker gehen.

In erster Linie ist BitLocker ein Feature für Unternehmen, die ihre Daten entsprechend gesichert wissen wollen. Außerdem sollten die Benutzer einen festen Arbeitsplatz bzw. festen Computer besitzen, damit BitLocker nicht immer wieder aufs Neue deaktiviert und aktiviert werden muss aufgrund der wechselnden Benutzer.